Kibernetinio saugumo ekspertai aptiko rimtą „Android“ bankininkystės Trojos arklio, žinomo kaip ERMAC 3.0, pažeidžiamumą, kuris atskleidė visą jo šaltinio kodą. Ši klaida sudavė stiprų smūgį kibernetiniams nusikaltėliams, tačiau kartu kelia naujų grėsmių, nes kodas tapo prieinamas platesniam nusikaltėlių ratui.

Saugumo spraga atskleidžia Trojos arklio šaltinio kodą

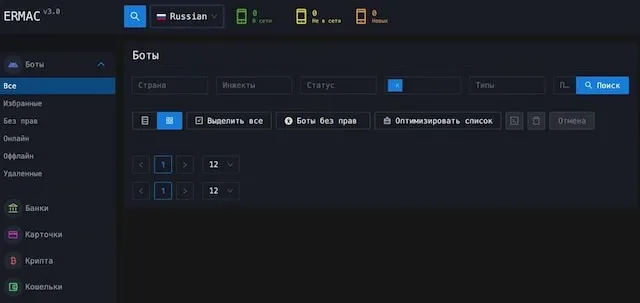

Saugumo tyrėjai iš Hunt.io aptiko neapsaugotą internetinį katalogą, kuriame buvo visas ERMAC 3.0 šaltinio kodas. Šis atradimas prilygsta „nusikalstamos įmonės brėžiniams, paliktiems viešai prieinamoje vietoje“. Archyve buvo rasta visa kenkėjiškos programos infrastruktūra: valdymo skydas (PHP ir Laravel pagrindu), vartotojo sąsaja (React pagrindu), duomenų išgavimo serveris (Golang) ir įrankis, skirtas kurti pritaikytas atakas (Android builder panel).

Trojos arklio evoliucija ir galimybės

ERMAC 3.0 yra reikšminga ankstesnių kenkėjiškų programų, tokių kaip Cerberus ir Hook, evoliucija. Ši versija gali atakuoti daugiau nei 700 bankininkystės, apsipirkimo ir kriptovaliutų programų, naudodama pažangius metodus, tokius kaip:

- Suklastoti prisijungimo ekranai, rodomi kaip perdangos ant tikrų programų.

- Kontaktų, SMS žinučių ir „Gmail“ pranešimų vagystė.

- Priekinės kameros valdymas nuotraukoms daryti.

- Skambučių peradresavimas ir kitos įrenginio valdymo funkcijos.

Palyginti su ankstesnėmis versijomis, ERMAC 3.0 naudoja patobulintą formų įterpimo techniką, AES-CBC šifravimą ryšiams su valdymo serveriu ir atnaujintą valdymo pultą, kuris leidžia operatoriams lengviau valdyti užkrėstus įrenginius.

Nusikaltėlių klaidos ir galimybės gynėjams

Nutekėjimas atskleidė kritinius ERMAC infrastruktūros trūkumus, įskaitant:

- Hardcoded JWT slaptažodžius ir statinius administratoriaus prieigos raktus.

- Numatytojo slaptažodžio „changemeplease“ naudojimą.

- Atvirą administratorių registraciją be autentifikacijos.

Šios spragos leidžia saugumo ekspertams ir teisėsaugai lengviau aptikti ir trikdyti ERMAC operacijas. Be to, nutekėjęs kodas sumažino pasitikėjimą šia kenkėjiška programa kaip paslauga (MaaS), nes klientai, mokėję iki 5000 USD per mėnesį, dabar abejoja jos patikimumu.

Dviašmenis kardas: nauda ir rizika

Nors šaltinio kodo nutekėjimas yra pergalė kibernetinio saugumo specialistams, jis taip pat kelia pavojų. Viešai prieinamas kodas gali leisti kitoms nusikalstamoms grupuotėms sukurti naujas, sunkiau aptinkamas ERMAC versijas. Tai gali paskatinti naujų kenkėjiškų programų, tokių kaip anksčiau matyti Hook ar Phoenix, atsiradimą, kurios taip pat buvo pagrįstos Cerberus kodu.

Kaip apsisaugoti?

Norint apsisaugoti nuo ERMAC 3.0 ir panašių grėsmių, rekomenduojama:

- Kaip aktyvuoti „SMART NET“ kortelę? Paprasta instrukcija „Senukų” klientams

- Iš kur atsiranda kandys virtuvėje? Ekspertas nurodė netikėtą priežastį

- Tiesiog įneškite šią sumą į savo sąskaitą: Lietuvos bankai privalo apie tai pranešti Valstybinei mokesčių inspekcijai

- Skubus įspėjimas „Gmail“ naudotojams

- „Ulefone Armor 33“ ir „Armor 33 Pro“ apžvalga: tvirti išmanieji telefonai su galingais garsiakalbiais ir didele baterija

- Atsisiųsti programas tik iš patikimų šaltinių, tokių kaip „Google Play Store“.

- Naudoti patikimą antivirusinę programą, kuri aptinka įtartinus veiksmus.

- Patikrinti programų leidimus ir vengti suteikti perteklinę prieigą, pvz., prie kontaktų ar kameros.

- Atnaujinti „Android“ operacinę sistemą ir programas, kad būtų užtaisyti saugumo pažeidžiamumai.

Apibendrinimas

ERMAC 3.0 šaltinio kodo nutekėjimas atskleidė ne tik šios pavojingos bankininkystės Trojos arklio galimybes, bet ir jo operatorių klaidas, tokias kaip silpni slaptažodžiai ir prasta infrastruktūros apsauga. Nors tai suteikia galimybę saugumo ekspertams efektyviau kovoti su šia grėsme, viešai prieinamas kodas kelia riziką, kad atsiras naujų, dar pavojingesnių kenkėjiškų programų versijų. Vartotojams svarbu būti budriems, atsargiai rinktis programas ir reguliariai atnaujinti savo įrenginius.